当地时间2月24日,美国知名工业网络安全公司Dragos发布了工业控制系统网络安全年度2020总结报告,回顾了2020年披露的工业控制系统(ICS)威胁状况和漏洞。该报告还分享了Dragos在2020年工作中吸取的经验教训,并为行业组织提供了保障其网络安全的建议。

关于威胁态势,报告指出工业部门的网络风险急剧增长和加速,首当其冲的是影响工业流程的勒索软件、使信息收集和过程信息盗窃成为可能的入侵,以及来自针对ICS的攻击对手的新活动,特别指出专门针对ICS的勒索软件出现。另外,由于OT环境可见性的严重缺失,供应链的风险愈发严峻。攻击对手通常会慢慢地建立入侵基础设施和行动,之后的行动往往由于之前的工作而更加成功和具有破坏性。

关于ICS漏洞态势,报告指出,2020年分析了703个ICS/OT漏洞,比2019年增加了29%,表明支持工业运营的系统中公开已知漏洞的增加。对这些漏洞和相关建议的分析发现,一小部分漏洞可以被归类为需要立即采取行动的,例如带有外部和网络可利用漏洞的关键漏洞。困难在于,由于错误和建议中缺乏可操作的指导,从业者很难对这些问题进行优先级排序。

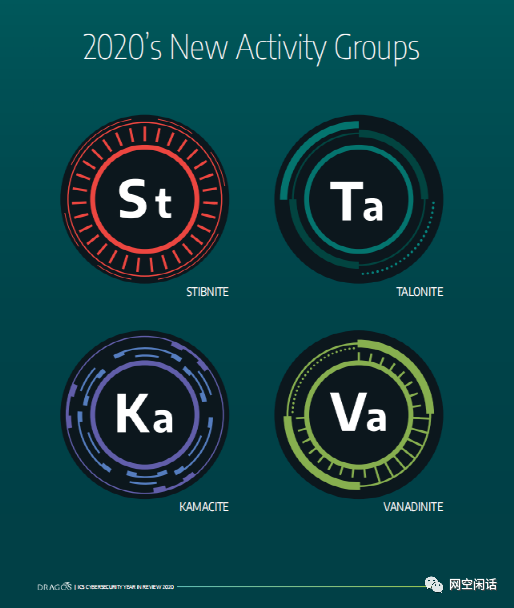

关于针对ICS的攻击组织活动情况,报告指出,在整个2020年,Dragos在2020年之前确定的11个威胁行为组织仍然积极地针对工业组织开展活动。此外,该公司又发现了4个新的威胁行为组织,其动机是确定是瞄准了ICS/OT。

四个新发现攻击组织概况

2018年,Dragos报告称,有5个组织直接攻击了ICS,或表现出收集ICS系统信息的强烈兴趣。2019年,Dragos报告说,这个数字已经增长到9个,现在共有15个攻击行动组织。

Dragos表示,该公司在2020年的针对ICS的攻击组织榜单上增加了4个新团体。这些威胁行为体对瞄准运营技术(OT)系统表现出了兴趣。此外,前面所述的11组仍然活跃。该公司告诉《安全周刊》,新增加的攻击组织“有可能破坏控制系统,但还没有发现专门针对控制系统的攻击案例。”

第一个新组织被Dragos命名为STIBNITE。它被观察到攻击阿塞拜疆的电力公司,特别是风力涡轮机。虽然亚美尼亚和阿塞拜疆之间的冲突仍在持续,但这家网络安全公司表示,“冲突与辉锑矿开采之间的联系并不紧密,Dragos团队没有就谁可能对攻击负责做出评估。”

STIBNITE被发现使用PoetRAT恶意软件从受害者那里收集信息,它的目标可能是位于乌克兰的风力发电场的供应商和维护者。

Dragos追踪的第二个攻击组织,命名为VANADINITE(钒矿)。该组织被观测到瞄准北美、亚洲、欧洲和澳大利亚的能源、制造和运输部门。攻击者们一直专注于收集信息,包括与ICS流程和设计相关的信息,专家们认为,这些信息可以使其幕后支持者开发出专门的ICS目标锁定能力。

Dragos认为,VANADINITE可能是名为ColdLock的勒索软件的幕后黑手,该软件被用来攻击台湾,包括一些国有工业企业,它们的业务被勒索软件间接中断。

VANADINITE被认为与Winnti有关——Winnti已经存在了十多年,据信起源于中国——还有一个与Winnti相关的活动组织被追踪为LEAD。

Dragos追踪的第三个新攻击组织被命名为TALONITE。它似乎专注于突破美国电力部门的组织,以期实现初始访问。黑客一直在利用与电网相关的主题进行网络钓鱼活动。他们因使用恶意软件而闻名,比如在2019年出现的用于针对美国公用事业公司的远程访问木马(RAT),以及在2020年被研究人员分析的远程控制工具FlowCloud。

Dragos追踪的第4个组织命名名为KAMACITE。该组织也以美国能源公司为目标。KAMACITE的行动与臭名昭著的与俄罗斯有关联的组织“沙虫”(ELECTRUM)的活动有重叠,据信该组织曾对乌克兰的电网发起破坏性攻击。尽管发现存在TTP的重叠,但Dragos认为,KAMACITE是一个独特的群体,应该单独进行追踪。

该公司认为KAMACITE是一个“访问支持团队”,帮助其他团队专注于破坏性操作。

Dragos表示,这类事件,即对手进入ICS网络,但目前没有破坏的意图,比公开报道的情况要常见得多。威胁来自学习ICS。虽然不是每一个攻击都会影响到今天,但很多攻击可能会影响到未来的攻击。Dragos补充说,威胁的增长速度是惊人的。这可能是由于对手在过去5到10年增加了针对ICS的投入,他们的投入将继续加速ICS威胁环境的恶化。

Dragos的安全建议

Dragos根据报告中的经验总结,推荐了5个关键的OT网络安全倡议,以在2021年进行改进提高。

1 增加OT网络可见性

90%的服务约定都包含了关于缺乏可见性的发现。可见性包括网络监视、主机日志记录和维护收集管理框架(CMF)。

2 确定“皇冠”资产的优先级

到ICS环境的100%外部可路由网络连接被认为是物理隔离的。“皇冠宝石”分析确定了影响关键物理过程的数字攻击路径。

3 增强事件响应能力

42%的事件响应服务项目发现组织没有合适的事件响应计划(IRP), 75%难以公布网络事件。

4 验证网络隔离有效性

88%的服务约定中包括关于不适当的网络微隔离的发现。这包括IT和OT网络之间的薄弱或隔离、允许的防火墙规则集和外部路由网络连接等问题。

5 将IT和OT的凭证管理分开

54%的服务约定中包含了关于共享凭证的发现。这包括IT和OT之间共享的帐户、默认帐户和供应商帐户。共享凭据使对手能够使用有效帐户,这是跟踪的ICS攻击组织使用的顶级TTP。